あなたのブログは大丈夫?CMSmapによる脆弱性の確認

こんにちわ

がじぇったー (@hackmylife7) | Twitter

です。

今日もサイバーセキュリティ完全ガイドやっていきます

サイバーセキュリティテスト完全ガイド Kali Linuxによるペネトレーションテスト

- 作者: Peter Kim

- 出版社/メーカー: マイナビ出版

- 発売日: 2016/08/01

- メディア: Kindle版

- この商品を含むブログを見る

みんな大好きWordPressの脆弱性について

基本的に利用者が多ければ多いほど、ウイルスも多く作られます。

そのなかでもワードプレスはCMSのなかでトップの使用率であるため、

その分攻撃対象となる脆弱性も多く潜んでいます。

Webサイトのコンテンツマネジメントシステム利用率)によると、利用率は28.8%と圧倒的にトップとなっています。

今日はその脆弱性をスッキャニングするCMSmapといわれるツールを使ってみようと思います。

CMSmapとは何か?

様々なCMSアプリケーション(Wordpress)の問題を自動で検出します。

環境構築の方法は前回書きました。

gadgeterkun.hatenablog.com

まずはkai linuxにログインしましょう

$ vagrant ssh Linux kali 4.19.0-kali5-amd64 #1 SMP Debian 4.19.37-2kali1 (2019-05-15) x86_64 The programs included with the Kali GNU/Linux system are free software; the exact distribution terms for each program are described in the individual files in /usr/share/doc/*/copyright. Kali GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent permitted by applicable law. Last login: Sat Jul 27 02:29:46 2019 from 10.0.2.2 vagrant@kali:~$

CMSmapをインストールするためにgit cloneします

GitHub - gianogli/CMSmap

vagrant@kali:~$ git clone https://github.com/gianogli/CMSmap.git Cloning into 'CMSmap'... remote: Enumerating objects: 68, done. remote: Total 68 (delta 0), reused 0 (delta 0), pack-reused 68 Unpacking objects: 100% (68/68), done. vagrant@kali:~$

vagrant@kali:~$ sudo mv CMSmap/ /opt/ vagrant@kali:~$

以下のコマンドを実行します。

- t はターゲットとなるサイトのURLで--fullscanは言葉の通りです

vagrant@kali:/opt/CMSmap$ ./cmsmap.py -t https://hoge.org:title=https://hoge.com --fullscan

このコマンドを実行すると以下の通り、その対象のURLのWordpressに関する情報が出力されます。

例えば以下からわかるのは

webserverはnginx、各種nginxのオプション、使っているwordpressの脆弱性、そしてrobots.txtのURLがわかります。

vagrant@kali:/opt/CMSmap$ ./cmsmap.py -t https://hoge.org --fullscan [-] Date & Time: 27/07/2019 05:03:26 [-] Target: https://hoge.org [I] Server: nginx [L] X-Frame-Options: Not Enforced [I] Strict-Transport-Security: Not Enforced [I] X-Content-Security-Policy: Not Enforced [I] X-Content-Type-Options: Not Enforced [L] Robots.txt Found: https://hoge.org/robots.txt [I] CMS Detection: Wordpress [I] Wordpress Theme: jin [-] Enumerating Wordpress Usernames via "Feed" ... [-] Enumerating Wordpress Usernames via "Author" ... ... ... ...

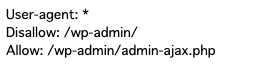

robots.txtとは検索エンジンのクローラー(ロボット)のWEBページのへのアクセスを制限するためのファイルで、ロボットに向けた命令文(アクセスを許可/許可しない)を記述します。

https://www.seohacks.net/basic/terms/robots_txt/

そのrobotx.txtのURLにアクセスしてみましょう。

URL + wp-adminでアクセスできそうですね。

wordpressの管理画面のログイン画面にアクセスできました。

通常admin画面はアクセス元IPを絞らないとだめですね。

スキャン対象のサイトが古いwordpressを使っている場合は例えば"EDB-ID: 5486 Date:~~~"などと脆弱性の情報まで出力されます。

apacheやnginxのバージョンまで出力される例もありました。web serverの設定がザルだといくらでも情報がみえてしまいますね。。

最低限自分で運用する場合は、この辺のことはやっといたほうがいいんじゃないかな、と思いました

ちなみに自分は対策がめんどいのではてなブログにしてます。

参考

サイバーセキュリティテスト完全ガイド Kali Linuxによるペネトレーションテスト

- 作者: Peter Kim

- 出版社/メーカー: マイナビ出版

- 発売日: 2016/08/01

- メディア: Kindle版

- この商品を含むブログを見る